Installera SSH på routern för säker webbåtkomst var som helst

Att ansluta till Internet från Wi-Fi-hotspots, på jobbet eller någon annanstans hemifrån exponerar dina data för onödiga risker. Du kan enkelt konfigurera din router för att stödja en säker tunnel och skydda din fjärrwebbläsartrafik - läs vidare för att se hur.

Vad är och varför skapa en säker tunnel?

Du kanske är nyfiken varför du ens vill skapa en säker tunnel från dina enheter till din hemrouter och vilka fördelar du skulle skörda från ett sådant projekt. Låt oss lägga fram ett par olika scenarier som innebär att du använder internet för att illustrera fördelarna med säker tunnling.

Scenario 1: Du är på en kafé som använder din bärbara dator för att surfa på internet via sin gratis Wi-Fi-anslutning. Data lämnar ditt Wi-Fi-modem, reser genom luften okrypterat till Wi-Fi-noden i kaféet och skickas sedan vidare till större internet. Under överföringen från din dator till större internet är dina data väldigt öppna. Alla med en Wi-Fi-enhet i området kan sniffa dina data. Det är så smärtsamt lätt att en motiverad 12 år gammal med en bärbar dator och en kopia av Firesheep kunde snatch upp dina uppgifter för alla slags saker. Det är som om du befinner dig i ett rum fyllt med enbart Engelska-talare, pratar i en telefon som talar Mandarin Kinesisk. I det ögonblick som någon som talar Mandarin-kineser kommer in (Wi-Fi-sniffer) är din pseudo-integritet krossad.

Scenario två: Du är på en kafé som använder din bärbara dator för att surfa på internet via sin gratis Wi-Fi-anslutning igen. Den här gången har du etablerat en krypterad tunnel mellan din bärbara dator och din hemrouter med SSH. Din trafik går via denna tunnel direkt från din bärbara dator till din hemrouter som fungerar som en proxyserver. Denna rörledning är ogenomtränglig för Wi-Fi-sniffare som bara skulle se en förvrängd ström av krypterad data. Oavsett hur skyfigt etableringen, hur osäker Wi-Fi-anslutningen, dina data stannar i den krypterade tunneln och bara lämnar den när den har nått din internetanslutning och går ut till det större internet.

I scenario ett surfar du stort I scenario två kan du logga in på din bank eller andra privata webbplatser med samma förtroende du vill från din hemdator.

Även om vi använde Wi-Fi i vårt exempel kan du använda SSH-tunneln för att säkra en hårdkoppling för att säga, starta en webbläsare på ett fjärranslutet nätverk och slå ett hål genom brandväggen för att surfa så fritt som du skulle ha på din hemanslutning.

Låter bra eller hur? Det är otroligt enkelt att sätta upp så det finns ingen tid som nutiden - du kan få din SSH-tunnel upp och köra inom en timme.

Vad du behöver

Det finns många sätt att installera en SSH-tunnel för att säkra din webbläsning. För denna handledning fokuserar vi på att sätta upp en SSH-tunnel på det enklaste sättet med minsta möjliga krångel för en användare med en hemrouter och Windows-baserade maskiner. För att följa med vår handledning behöver du följande saker:

- En router som kör TomTom eller DD-WRT modifierad firmware.

- En SSH-klient som PuTTY.

- En SOCKS-kompatibel webbläsare som Firefox.

För vår guide använder vi Tomat men anvisningarna är nästan identiska med de som du skulle följa för DD-WRT, så om du kör DD-WRT kan du följa med. Om du inte har ändrat fast programvara på din router, kolla vår guide för att installera DD-WRT och Tomat innan du fortsätter.

Genererar nycklar för vår krypterade tunnel

Även om det kan tyckas konstigt att hoppa rätt till att generera nycklarna innan vi ens konfigurerar SSH-servern, om vi har nycklarna klara kan vi konfigurera servern i ett enda pass.

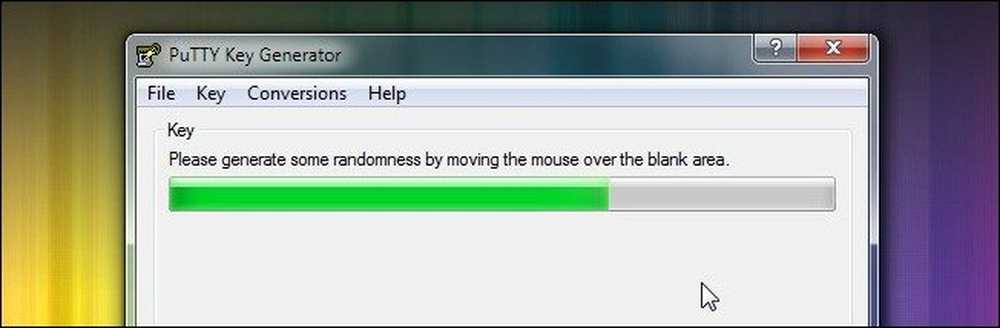

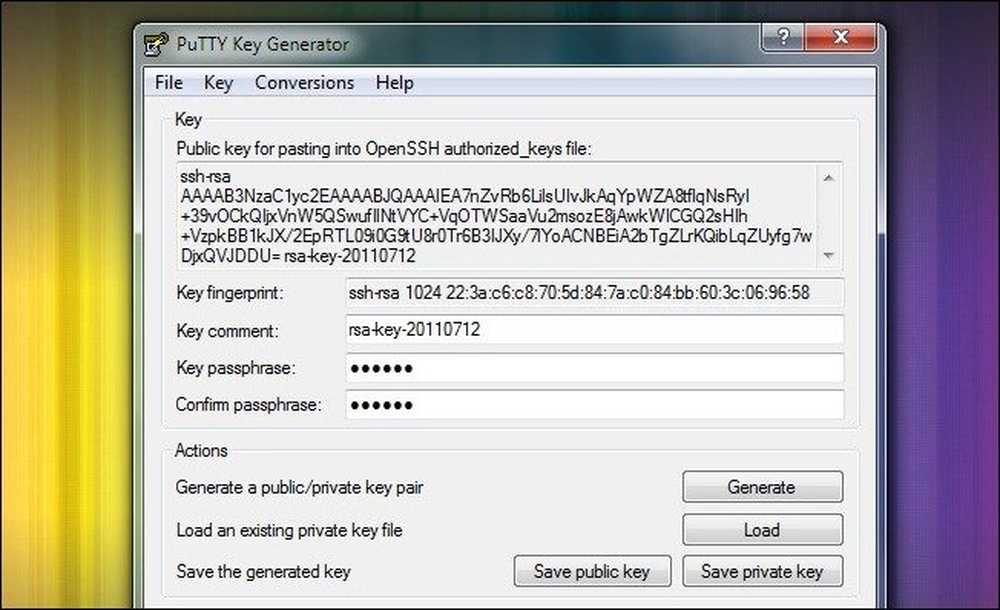

Hämta hela PuTTY-paketet och extrahera det till en mapp efter eget val. Inne i mappen hittar du PUTTYGEN.EXE. Starta programmet och klicka på Nyckel -> Generera nyckelpar. Du får se en skärm som liknar bilden ovan; flytta musen runt för att generera slumpmässiga data för nyckelskapande processen. När processen har avslutats bör ditt PuTTY Key Generator-fönster se ut så här; fortsätt och skriv in ett starkt lösenord:

När du har anslutit ett lösenord, fortsätt och klicka Spara privata nyckeln. Stash den resulterande .PPK-filen någonstans säker. Kopiera och klistra in innehållet i rutan "Public key for pasting ..." i ett tillfälligt TXT-dokument för nu.

Om du planerar att använda flera enheter med din SSH-server (t.ex. en bärbar dator, en netbook och en smartphone) måste du skapa nyckelpar för varje enhet. Fortsätt skapa, lösenord och spara de extra nyckelparen du behöver nu. Se till att du kopierar och klistrar in varje ny offentlig nyckel i ditt temporära dokument.

Konfigurera routern för SSH

Både Tomat och DD-WRT har inbyggda SSH-servrar. Det här är jättebra av två skäl. Först brukade det vara en stor smärta att telnet in i din router för att manuellt installera en SSH-server och konfigurera den. För det andra, eftersom du kör din SSH-server på din router (vilket sannolikt förbrukar mindre ström än en glödlampa), behöver du aldrig lämna din huvuddator bara för en lätt SSH-server.

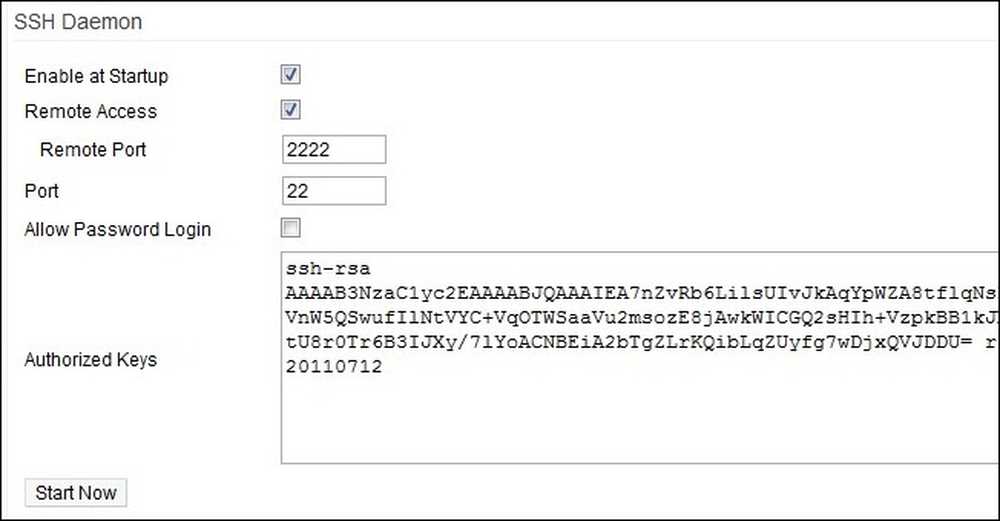

Öppna en webbläsare på en maskin som är ansluten till ditt lokala nätverk. Navigera till routerns webbgränssnitt, för vår router-en Linksys WRT54G som kör tomat - adressen är http://192.168.1.1. Logga in på webbgränssnittet och navigera till Administration -> SSH Daemon. Där måste du kolla båda Aktivera vid uppstart och Fjärranslutning. Du kan ändra fjärrporten om du vill, men den enda fördelen med att göra det är att det marginellt förhindrar orsaken till att porten är öppen om någon port söker efter dig. Avmarkera Tillåt lösenordsloggning. Vi kommer inte att använda ett lösenord inloggning för att komma åt routern långt ifrån, vi kommer att använda ett nyckelpar.

Klistra in den eller de allmänna nyckel som du genererade i den sista delen av handledningen till Godkända nycklar låda. Varje nyckel ska vara en egen post som är åtskild av en radbrytning. Den första delen av nyckeln ssh-rsa är mycket Viktig. Om du inte inkluderar den med varje offentlig nyckel kommer de att visas ogiltiga till SSH-servern.

Klick Börja nu och rulla sedan ner till botten av gränssnittet och klicka Spara. Nu är din SSH-server igång.

Konfigurera din fjärrdator för att komma åt din SSH-server

Det här är där magiken händer. Du har ett nyckelpar, du har en server igång, men inget av det är av något värde om du inte kan fjärransluta från fält och tunnel till din router. Det är dags att byta ut vår pålitliga nätbok som kör Windows 7 och sätta på jobbet.

Kopiera först den PuTTY-mappen du skapade till din andra dator (eller helt enkelt ladda ner och extrahera den igen). Härifrån är alla instruktioner inriktade på din fjärrdator. Om du körde PuTTy Key Generator på din hemdator, se till att du har övergått till din mobila dator för resten av handledningen. Innan du löser dig måste du också se till att du har en kopia av .PPK-filen du skapade. När du har extrakt PuTTy och .PPK i handen är vi redo att fortsätta.

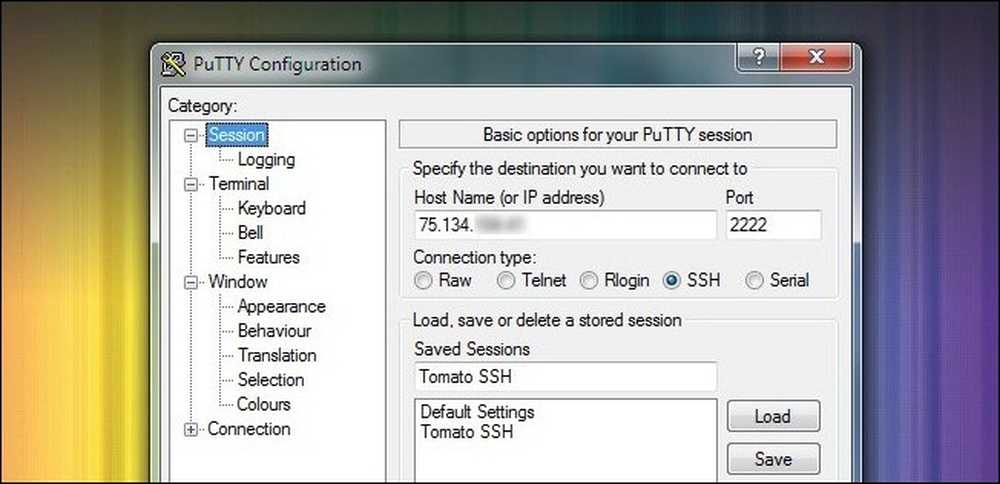

Starta PuTTY. Den första skärmen du kommer att se är Session skärm. Här måste du ange IP-adressen till din hemanslutning. Detta är inte din router IP på det lokala LANet, det här är din modem / routers IP-adress, vilket syns av omvärlden. Du kan hitta den genom att titta på huvudstatussidan i routerns webbgränssnitt. Byt ut porten till 2222 (eller vad du än har ersatt i SSH Daemon konfigurationsprocessen). Se till SSH är kontrollerad. Gå vidare och ge din session ett namn så att du kan spara den för framtida användning. Vi heter vår tomat SSH.

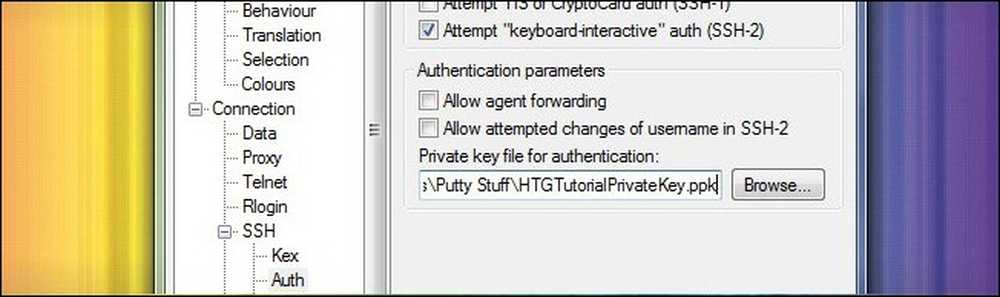

Navigera, via den vänstra rutan, ner till Anslutning -> Auth. Här måste du klicka på Bläddra-knappen och välja .PPK-filen du sparade och överförde till din fjärrmaskin.

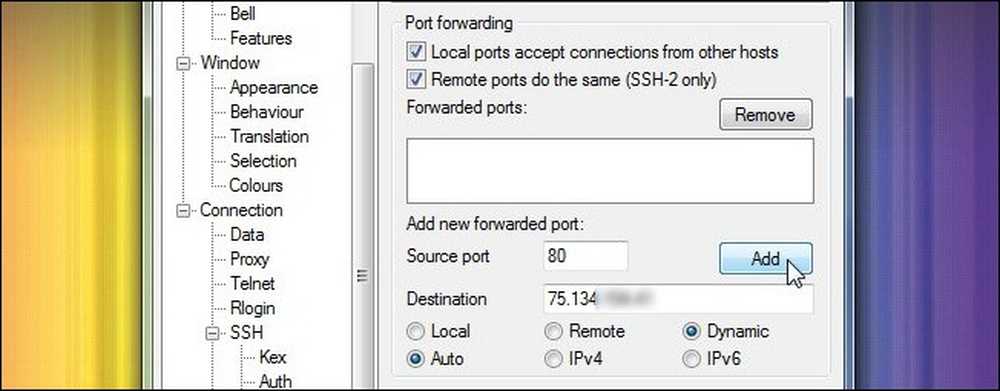

Medan du befinner dig i undermenyn SSH fortsätter du ner till SSH -> Tunnel. Det är här vi ska konfigurera PuTTY för att fungera som proxyserver för din mobila dator. Kontrollera båda rutorna under Port vidarebefordran. Nedan, i Lägg till en ny vidarebefordrad port avsnitt, ange 80 för Källa port och din routers IP-adress för Destination. Kontrollera Bil och Dynamisk Klicka sedan Lägg till.

Dubbelkontrollera att en post har dykt upp i Vidarebefordrade hamnar låda. Navigera tillbaka Sessions avsnitt och klicka Spara igen för att spara allt konfigurationsarbete. Klicka nu Öppna. PuTTY startar ett terminalfönster. Du kan få en varning vid denna punkt som anger att serverns värdnyckel inte finns i registret. Fortsätt och bekräfta att du litar på värden. Om du är orolig för det kan du jämföra fingeravtrycksträngen som du får i varningsmeddelandet med fingeravtryck av nyckeln du genererade genom att ladda upp den i PuTTY Key Generator. När du har öppnat PuTTY och klickat på varningen bör du se en skärm som ser ut så här:

Vid terminalen behöver du bara göra två saker. Vid inloggningsprompten typ rot. Vid lösenordsprompten skriv in ditt RSA-nyckellösenord-Detta är lösenordet du skapade för några minuter sedan när du skapade din nyckel och inte din router lösenord. Routerns skal laddas och du är klar vid kommandotolken. Du har skapat en säker anslutning mellan PuTTY och din hemrouter. Nu behöver vi instruera dina applikationer hur du kommer åt PuTTY.

Obs! Om du vill förenkla processen till ett pris för att minska din säkerhet, kan du skapa ett keypair utan ett lösenord och ställa in PuTTY för att logga in på root-kontot automatiskt (du kan växla den här inställningen under Anslut -> Data -> Automatisk inloggning ). Detta minskar PuTTY-anslutningsprocessen för att helt enkelt öppna appen, ladda profilen och klicka på Öppna.

Konfigurera din webbläsare för att ansluta till PuTTY

På denna punkt i handledningen är din server igång, datorn är ansluten till den, och bara ett steg kvar. Du måste berätta för de viktiga applikationerna att använda PuTTY som en proxyserver. Alla applikationer som stöder SOCKS-protokollet kan kopplas till PuTTY-som Firefox, mIRC, Thunderbird och uTorrent, för att nämna några - om du är osäker på om ett program stöder SOCKS gräver i alternativmenyerna eller konsultera dokumentationen. Detta är ett kritiskt element som inte bör förbises: all din trafik är inte dirigerad via PuTTY-proxy som standard; Det måste bifogas SOCKS-servern. Du kan till exempel ha en webbläsare där du startade SOCKS och en webbläsare där du inte gjorde det, båda på samma maskin, och man skulle kryptera din trafik och man skulle inte.

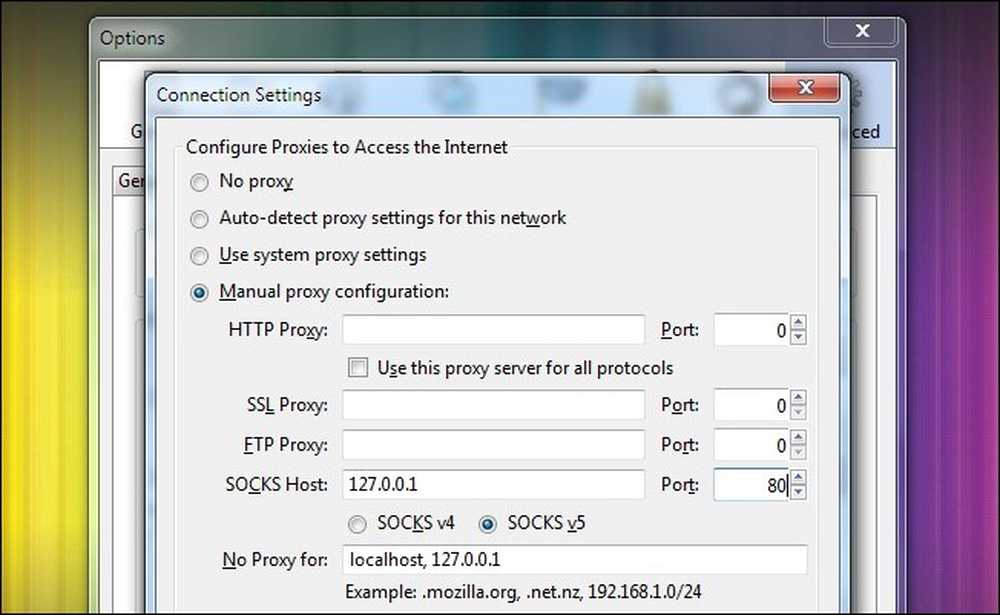

För våra ändamål vill vi säkra vår webbläsare, Firefox Portable, vilket är enkelt nog. Konfigurationsprocessen för Firefox översätter till praktiskt taget alla program du behöver plugga in SOCKS-information för. Starta Firefox och navigera till Alternativ -> Avancerat -> Inställningar. Inifrån Anslutningsinställningar meny, välj Manuell proxy konfiguration och under SOCKS Host-pluggen 127.0.0.1-du ansluter till PuTTY-programmet som körs på din lokala dator, så du måste ange den lokala värdens IP, inte din routerens IP som du har satt i varje slot hittills. Ställ in porten till 80, och klicka ok.

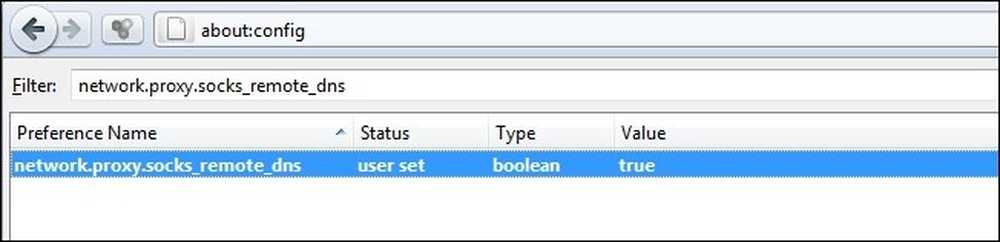

Vi har en liten liten tweak att ansöka innan vi är redo. Firefox, som standard, ringer inte DNS-förfrågningar via proxyservern. Detta innebär att din trafik alltid kommer att krypteras, men någon som snoopar anslutningen skulle se alla dina önskemål. De skulle veta att du var på Facebook.com eller Gmail.com men de skulle inte kunna se något annat. Om du vill leda dina DNS-förfrågningar via SOCKS måste du sätta på den.

Typ about: config i adressfältet, klicka sedan på "Jag kommer att vara försiktig, jag lovar!" Om du får en varning om hur du kan skruva upp din webbläsare. Klistra network.proxy.socks_remote_dns in i Filtrera: rutan och högerklicka på posten för network.proxy.socks_remote_dns och Växla det till Sann. Härifrån skickas både din bläddring och dina DNS-förfrågningar via SOCKS-tunneln.

Även om vi konfigurerar vår webbläsare för SSH-all-time, kanske du vill enkelt byta dina inställningar. Firefox har en praktisk förlängning, FoxyProxy, som gör det super lätt att växla mellan och stänga av dina proxyservrar. Den stöder tonsvis av konfigurationsalternativ som byter mellan proxyer baserat på domänen du är på, de webbplatser du besöker, etc. Om du vill enkelt och automatiskt stänga av din proxyservice baserat på om du är på hemma eller borta, till exempel har du FoxyProxy täckt. Chrome-användare vill kolla Proxy Switchy! för liknande funktionalitet.

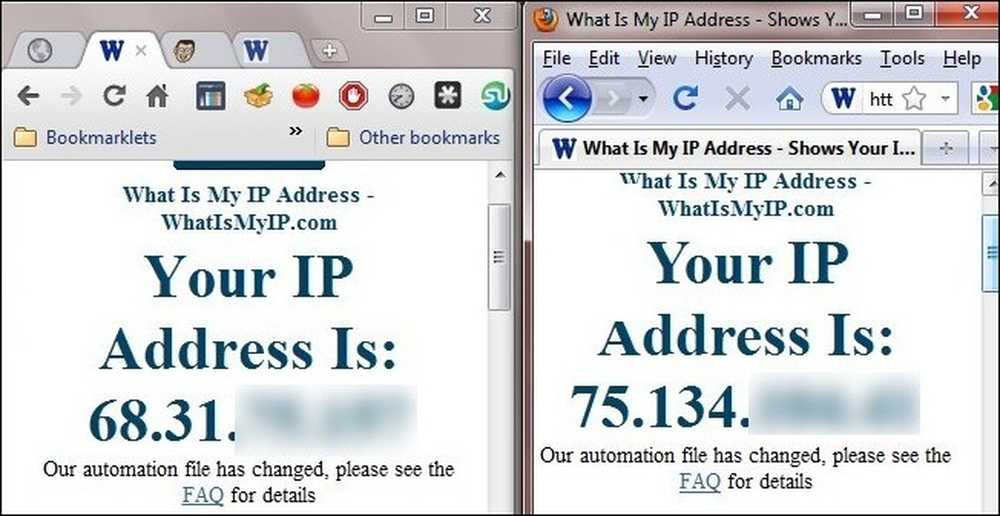

Låt oss se om allt fungerade som planerat, ska vi? För att testa sakerna öppnade vi upp två webbläsare: Chrome (sett till vänster) utan tunnel och Firefox (sett till höger) nykonfigurerad att använda tunneln.

Till vänster ser vi IP-adressen till Wi-Fi-noden som vi ansluter till och till höger, med vänlighet av vår SSH-tunnel, ser vi vår distansrouters IP-adress. All Firefox-trafik skickas via SSH-servern. Framgång!

Har du ett tips eller trick för att säkra fjärrtrafik? Använd en SOCKS-server / SSH med en viss app och älska det? Behöver du hjälp med att ta reda på hur du krypterar din trafik? Låt oss höra om det i kommentarerna.