Zombie Crapware Hur Windows Platform Binärbord fungerar

Få personer märkte då, men Microsoft lade till en ny funktion till Windows 8 som tillåter tillverkare att infektera UEFI-firmware med crapware. Windows fortsätter att installera och återuppliva denna skräpprogram även när du utför en ren installation.

Den här funktionen fortsätter att vara närvarande på Windows 10, och det är absolut mystifying varför Microsoft skulle ge PC-tillverkare så mycket makt. Det framhäver vikten av att köpa datorer från Microsoft Store - även om en ren installation inte kan bli av med alla förinstallerade bloatware.

WPBT 101

Från och med Windows 8 kan en PC-tillverkare bädda in ett program - en Windows .exe-fil, i huvudsak - i datorns UEFI-firmware. Detta lagras i avsnittet "Windows Platform Binary Table" (WPBT) i UEFI-firmware. När Windows startar, ser det på UEFI-firmware för det här programmet, kopierar det från firmware till operativsystemenheten och kör det. Windows ger inget sätt att stoppa detta. Om tillverkarens UEFI-firmware erbjuder den, kör Windows det utan att fråga.

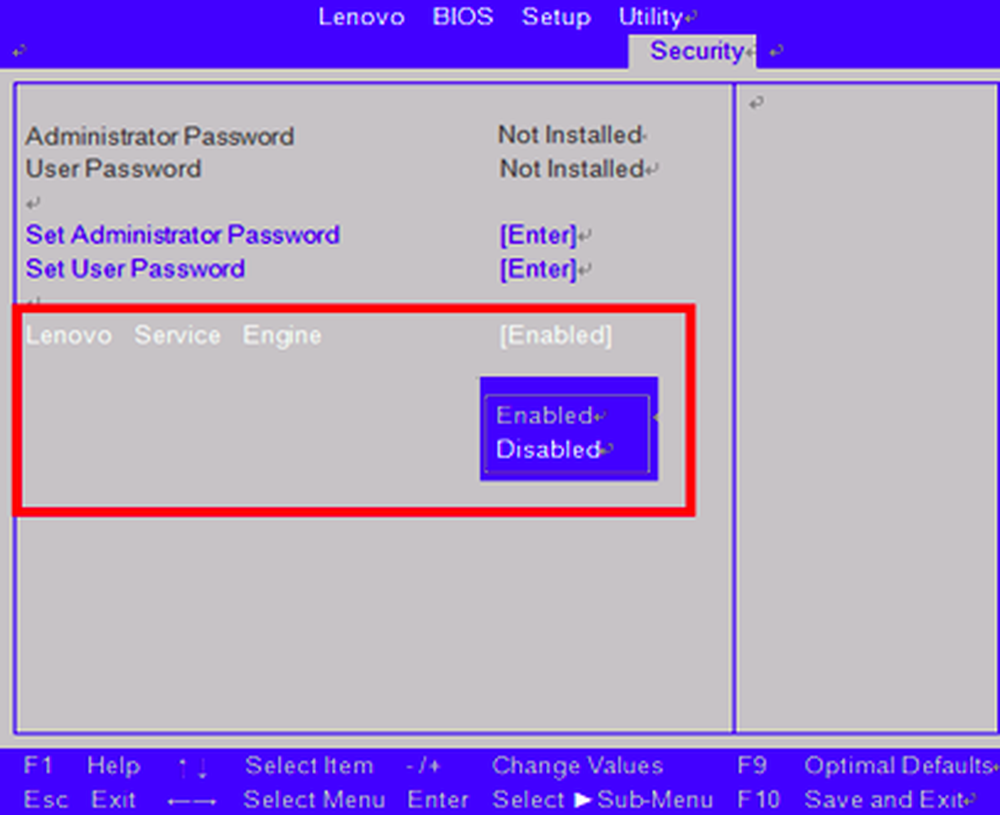

Lenovos LSE och dess säkerhetshål

Det är omöjligt att skriva om denna tvivelaktiga funktion utan att notera det fall som förde det till allmänhetens uppmärksamhet. Lenovo skickade en mängd olika datorer med något som kallades "Lenovo Service Engine" (LSE) aktiverat. Här är vad Lenovo hävdar är en komplett lista över drabbade datorer.

När programmet körs automatiskt av Windows 8 hämtar Lenovos servicemotor ett program som heter OneKey Optimizer och rapporterar viss mängd data tillbaka till Lenovo. Lenovo installerar systemtjänster som är avsedda att ladda ner och uppdatera programvara från Internet, vilket gör det omöjligt att ta bort dem - de kommer även automatiskt att komma tillbaka efter en ren installation av Windows.

Lenovo gick ännu längre och utvidgade den här skuggiga tekniken till Windows 7. UEFI-firmware kontrollerar filen C: \ Windows \ system32 \ autochk.exe och skriver över den med Lenovos egen version. Detta program körs vid start för att kontrollera filsystemet på Windows, och det här tricket gör det möjligt för Lenovo att göra detta otäcka övningsarbete på Windows 7 också. Det visar bara att WPBT inte ens är nödvändigt - PC-tillverkare kan bara få sina firmware att skriva över Windows-systemfiler.

Microsoft och Lenovo upptäckte ett stort säkerhetsproblem med detta som kan utnyttjas, så Lenovo har tacksamt slutat sända datorer med denna otäcka skräp. Lenovo erbjuder en uppdatering som tar bort LSE från bärbara datorer och en uppdatering som tar bort LSE från stationära datorer. Men de laddas inte ner och installeras automatiskt, så många - förmodligen mest drabbade Lenovo-datorer fortsätter att ha denna skräp installerad i deras UEFI-firmware.

Detta är bara ett annat otäckt säkerhetsproblem från PC-tillverkaren som förde oss PC-smittade med Superfish. Det är oklart om andra PC-tillverkare har missbrukat WPBT på samma sätt på några av sina datorer.

Vad säger Microsoft om detta?

Som Lenovo noterar:

"Microsoft har nyligen släppt uppdaterade säkerhetsriktlinjer för hur man bäst kan implementera den här funktionen. Lenovos användning av LSE överensstämmer inte med dessa riktlinjer och så har Lenovo slutat att skicka skrivbordsmodeller med det här verktyget och rekommenderar att kunder med det här verktyget är aktiverade kör ett "clean up" -verktyg som tar bort LSE-filer från skrivbordet. "

Med andra ord tillåts Lenovo LSE-funktionen som använder WPBT för att ladda ner junkware från Internet, enligt Microsofts ursprungliga design och riktlinjer för WPBT-funktionen. Riktlinjerna har nu bara förfinats.

Microsoft erbjuder inte mycket information om detta. Det finns bara en enda .docx-fil - inte ens en webbsida - på Microsofts webbplats med information om den här funktionen. Du kan lära dig allt du vill om det genom att läsa dokumentet. Det förklarar Microsofts motivering för att inkludera denna funktion, med hjälp av uthållig stöldskyddssoftware som ett exempel:

"Det primära syftet med WPBT är att tillåta att kritisk programvara fortsätter även när operativsystemet har ändrats eller installerats i en" ren "konfiguration. Ett användningsfall för WPBT är att möjliggöra stöldprogramvara som krävs för att kvarstå om en enhet har stulits, formaterats och installerats igen. I det här scenariot ger WPBT-funktionaliteten möjligheten att stöldprogrammet åter installeras i operativsystemet och fortsätter att fungera som avsett. "

Detta försvar av funktionen har bara lagts till i dokumentet efter att Lenovo använt det för andra ändamål.

Innehåller din dator WPBT-programvara?

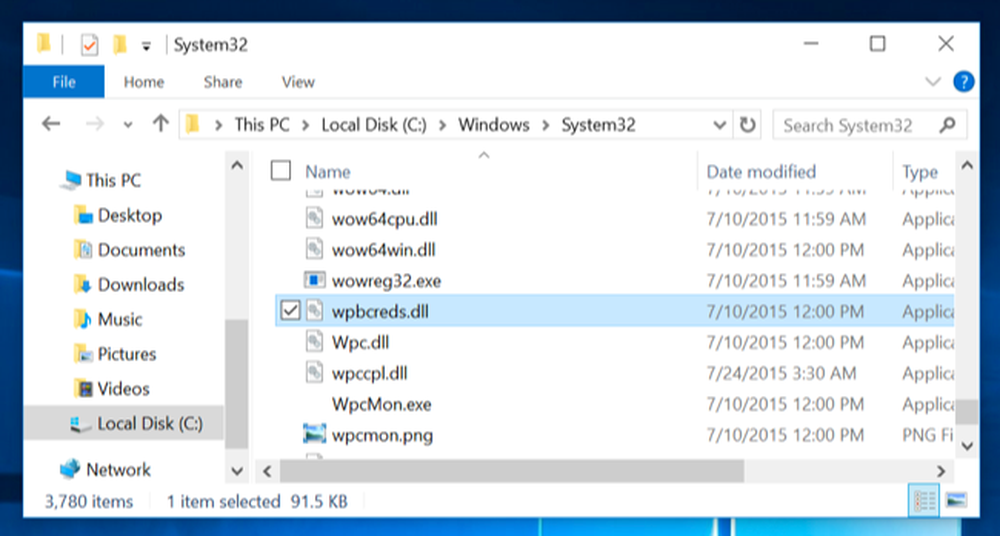

På datorer som använder WPBT läser Windows binära data från tabellen i UEFI-firmware och kopierar den till en fil med namnet wpbbin.exe vid start.

Du kan kolla din egen dator för att se om tillverkaren har inkluderat programvara i WPBT. För att ta reda på, öppna katalogen C: \ Windows \ system32 och leta efter en fil med namnet wpbbin.exe. Filen C: \ Windows \ system32 \ wpbbin.exe finns bara om Windows kopierar den från UEFI-firmware. Om den inte är närvarande har din PC-tillverkare inte använt WPBT för att automatiskt köra programvara på datorn.

Undvik WPBT och annan Junkware

Microsoft har satt upp några fler regler för denna funktion i kölvattnet av Lenovos oansvariga säkerhetsfel. Men det är förbryllande att denna funktion till och med existerar i första hand - och särskilt förvirrande att Microsoft skulle ge det till PC-tillverkare utan några tydliga säkerhetskrav eller riktlinjer för användningen.

De reviderade riktlinjerna instruerar OEM-användare för att säkerställa att användare faktiskt kan inaktivera den här funktionen om de inte vill ha det, men Microsofts riktlinjer har inte hindrat PC-tillverkare från att missbruka Windows-säkerhet tidigare. Vittnet Samsung-sändnings-datorer med Windows Update inaktiverat eftersom det var lättare än att arbeta med Microsoft för att se till att de korrekta drivrutinerna fanns till Windows Update.

Detta är ännu ett exempel på PC-tillverkare som inte tar Windows-säkerhet på allvar. Om du planerar att köpa en ny Windows-dator rekommenderar vi att du köper en från Microsoft Store, Microsoft bryr sig egentligen om dessa datorer och ser till att de inte har skadlig programvara som Lenovos Superfish, Samsungs Disable_WindowsUpdate.exe, Lenovos LSE-funktion, och all annan skräp kan en vanlig dator komma med.

När vi skrev detta tidigare, svarade många läsare att det var onödigt eftersom du alltid alltid kunde utföra en ren installation av Windows för att bli av med någon bloatware. Tja, det är uppenbart att det inte är sant - det enda surefire sättet att få en bloatwarefri Windows-dator är från Microsoft Store. Det borde inte vara så, men det är det.

Vad som är särskilt oroande för WPBT är inte bara Lenovos fullständiga misslyckande med att använda det för att bota säkerhetsproblem och skräppost i rena installationer av Windows. Det som är särskilt oroande är att Microsoft tillhandahåller funktioner som detta till PC-tillverkare i första hand - speciellt utan ordentliga begränsningar eller vägledning.

Det tog också flera år innan den här funktionen även blev märkt bland den bredare tekniska världen, och det hände bara på grund av en otäck säkerhetsproblem. Vem vet vilka andra otäcka funktioner som bakas i Windows för att PC-tillverkare ska missbruka. PC-tillverkare drar Windows rykte genom muck och Microsoft behöver ta kontroll över dem.

Bildkredit: Cory M. Grenier på Flickr