Wi-FI Protected Setup (WPS) är osäker här är varför du bör inaktivera den

WPA2 med ett starkt lösenord är säkert så länge du inaktiverar WPS. Du hittar det här guiden i guider för att säkra din Wi-Fi över hela webben. Wi-Fi Protected Setup var en bra idé, men att använda det är ett misstag.

Din router stöder förmodligen WPS och det är troligtvis aktiverat som standard. Liksom UPnP är detta en osäker funktion som gör ditt trådlösa nätverk mer sårbart för attack.

Vad är Wi-Fi Protected Setup?

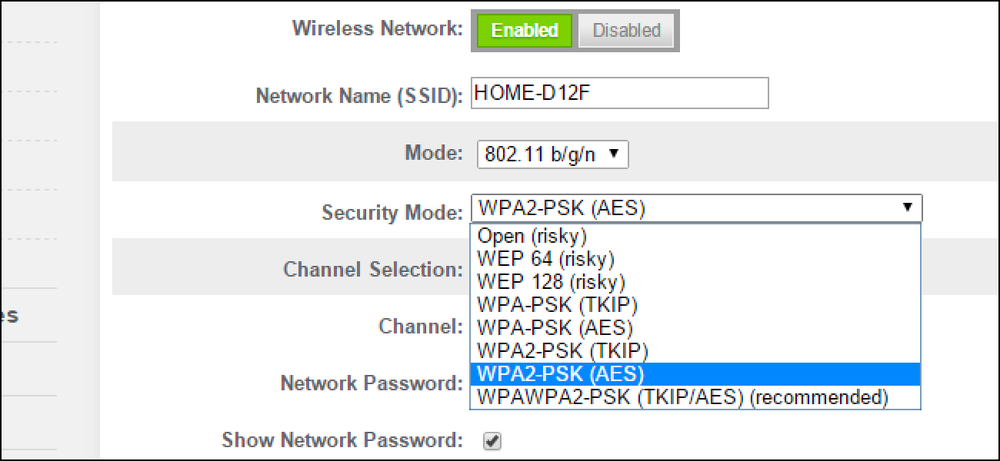

De flesta hemanvändare ska använda WPA2-Personal, även känd som WPA2-PSK. "PSK" står för "fördelad nyckel". Du skapar ett trådlöst lösenfras på din router och anger sedan samma lösenordsfras på varje enhet som du ansluter till ditt Wi-Fi-nätverk. Detta ger i huvudsak ett lösenord som skyddar ditt Wi-Fi-nätverk från obehörig åtkomst. Routern härleder en krypteringsnyckel från ditt lösenordsfras, som den använder för att kryptera din trådlösa nätverkstrafik för att säkerställa att personer utan nyckel kan inte avlyssna på det.

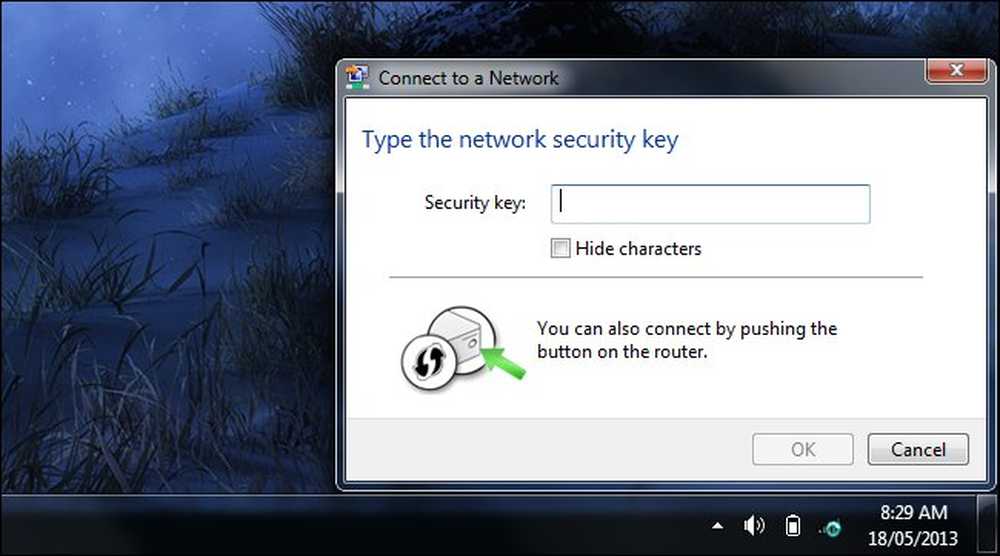

Detta kan vara lite obekvämt, eftersom du måste ange ditt lösenfras på varje ny enhet du ansluter. Wi-FI Protected Setup (WPS), skapades för att lösa detta problem. När du ansluter till en router med WPS aktiverad ser du ett meddelande som säger att du kan använda ett enklare sätt att ansluta än att ange ditt Wi-Fi-lösenordsfras.

Varför Wi-Fi-skyddad installation är osäker

Det finns flera olika sätt att implementera Wi-Fi-skyddad inställning:

STIFT: Routern har en åtta siffrig PIN-kod som du måste ange på dina enheter för att ansluta. I stället för att kontrollera hela åtta siffran på en gång kontrollerar routern de fyra första siffrorna separat från de fyra sista siffrorna. Detta gör WPS-PIN-koden mycket lätt att "brute force" genom att gissa olika kombinationer. Det finns bara 11 000 möjliga fyrsiffriga koder, och när den brute force-mjukvaran har de första fyra siffrorna rätt kan angriparen gå vidare till resten av siffrorna. Många konsumentledare slår inte ut efter att en felaktig WPS-PIN-kod har lagts till, så att angriparna gissar om och om igen. En WPS-PIN kan vara brutalstyrd på ungefär en dag. [Källa] Vem som helst kan använda programvara med namnet "Reaver" för att spricka en WPS-PIN-kod.

Push-Button-Connect: I stället för att ange en PIN-kod eller lösenordsfras kan du helt enkelt trycka på en fysisk knapp på routern efter att ha försökt ansluta. (Knappen kan också vara en programvaruknapp på en installationsskärm.) Det här är säkrare, eftersom enheter endast kan anslutas till den här metoden i några minuter efter att knappen har tryckts eller efter att en enda enhet har anslutit sig. Det kommer inte att vara aktivt och tillgängligt för att utnyttja hela tiden, som en WPS-PIN är. Push-button-anslutning verkar i hög grad säker, med den enda sårbarheten att alla med fysisk åtkomst till routern skulle kunna trycka på knappen och ansluta, även om de inte kände till Wi-Fi-lösenordsfrasen.

PIN är obligatorisk

Medan tryckknappskopplingen säkert är säker är PIN-autentiseringsmetoden den obligatoriska baslinjemetoden som alla certifierade WPS-enheter måste stödja. Det är rätt - WPS-specifikationen kräver att enheter måste genomföra den mest osäkra metoden för autentisering.

Routerproducenter kan inte lösa detta säkerhetsproblem eftersom WPS-specifikationen kräver en osäker metod för kontroll av PIN-koder. En enhet som implementerar Wi-FI Protected Setup i enlighet med specifikationen kommer att vara sårbar. Specifikationen i sig är inte bra.

Kan du inaktivera WPS?

Det finns flera olika typer av routrar där ute.

- Vissa routrar tillåter dig inte att inaktivera WPS, vilket inte ger något alternativ i sina konfigurationsgränssnitt för att göra det.

- Vissa routrar ger möjlighet att inaktivera WPS, men det här alternativet gör ingenting och WPS fortfarande aktiverat utan din vetskap. Under 2012 hittades denna fel på "varje Linksys och Cisco Valet trådlös åtkomstpunkt ... testad." [Källa]

- Vissa routrar tillåter dig att antingen inaktivera eller aktivera WPS, vilket inte innehåller något val av autentiseringsmetoder.

- Vissa routrar tillåter dig att inaktivera PIN-baserad WPS-autentisering medan du fortfarande använder autentisering av knapparna.

- Vissa routrar stöder inte alls WPS. Dessa är förmodligen de säkraste.

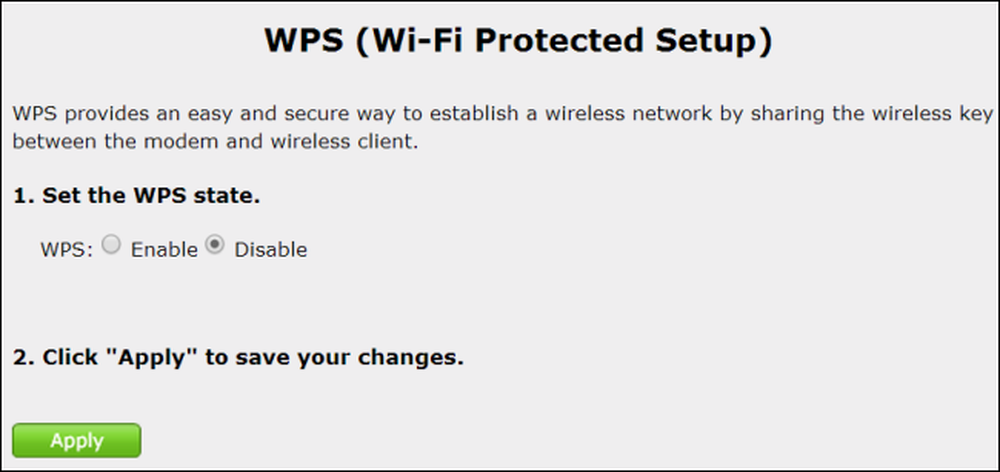

Så här inaktiverar du WPS

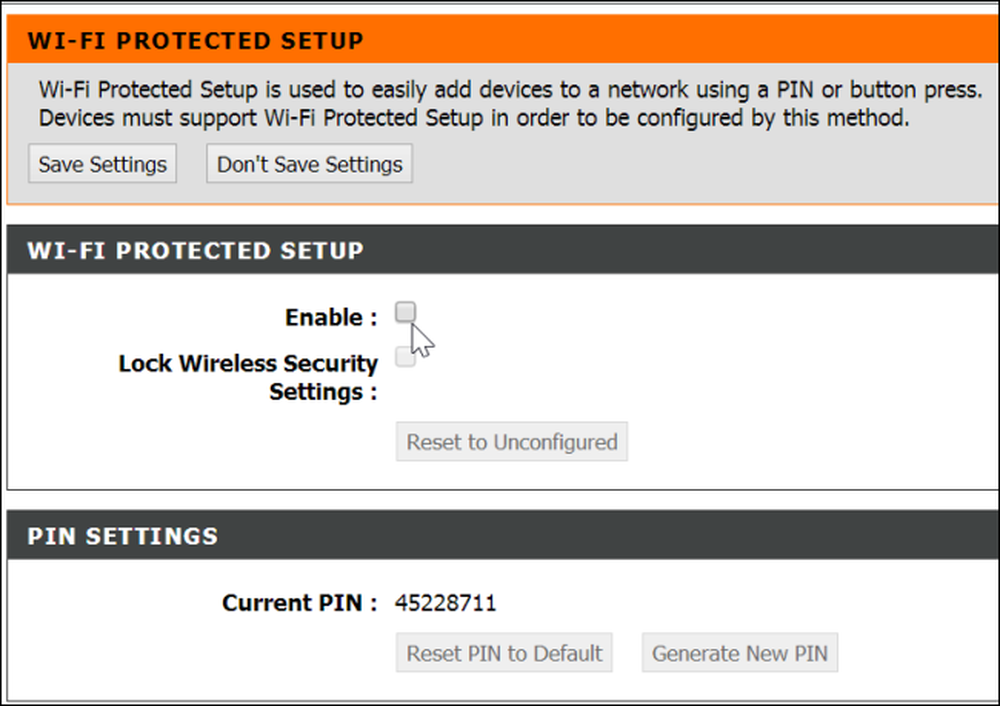

Om din router tillåter dig att inaktivera WPS, hittar du det här alternativet under Wi-FI Protected Setup eller WPS i sitt webbaserade konfigurationsgränssnitt.

Du bör åtminstone inaktivera det PIN-baserade autentiseringsalternativet. På många enheter kan du bara välja om du vill aktivera eller inaktivera WPS. Välj att inaktivera WPS om det är det enda valet du kan göra.

Vi skulle vara lite oroliga för att lämna WPS-aktiverat, även om PIN-alternativet verkar vara inaktiverat. Med tanke på den väldiga registreringen av routerns tillverkare när det gäller WPS och andra osäkra funktioner som UPnP, är det inte möjligt att vissa WPS-implementeringar fortsätter att göra PIN-baserad autentisering tillgänglig även när det verkade vara inaktiverat?

Visst kan du teoretiskt vara säker med WPS-aktiverad så länge som PIN-baserad autentisering har inaktiverats, men varför tar risken? Allt WPS gör det verkligen lättare att ansluta till Wi-Fi. Om du skapar ett lösenord kan du enkelt komma ihåg att du borde kunna ansluta lika snabbt. Och det här är bara ett problem första gången - när du en gång har anslutit en enhet, behöver du inte göra det igen. WPS är väldigt riskabelt för en funktion som erbjuder en så liten fördel.

Bildkredit: Jeff Keyzer på Flickr